北韩狙击南韩的新型Gomir后门

文章重点

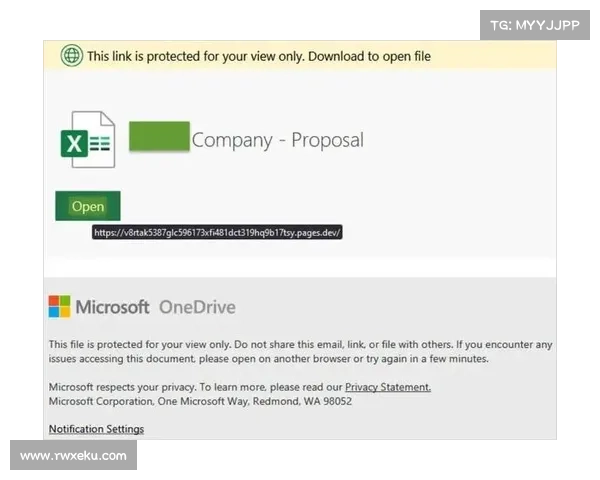

北韩的网路间谍行动Kimsuky正在针对南韩实体,使用新的Gomir Linux后门。Gomir与GoBear Windows后门支援相似的命令,且与Troll Stealer恶意软体有关。Kimsuky专注于透过假冒的应用程式和安装包作为入侵的起始途径。报导指出,北韩国家支持的网路间谍行动Kimsuky,又名APT43、Springtail、Black Banshee、Velvet Chollima、Thallium及ARCHIPELAGO,最近开始针对南韩的实体进行攻击,并使用新的Gomir Linux后门。根据Symantec的报告,Gomir和GoBear Windows后门几乎支援相同的命令,后者也因其共享的合法凭证签名而与Troll Stealer恶意软件有所关联,此外,Kimsuky之前使用的BetaSeed恶意软件也与之相关。这一发展表明,Kimsuky及其他北韩威胁行为者越来越专注于将软体更新和安装包作为入侵的初始途径。

研究人员指出,Kimsuky专注于在第三方网站上假冒的应用程式安装程序,这些安装程序需要安装或伪装成官方应用程式。这些目标软件的选择似乎经过精心挑选,以最大化感染其意图针对的南韩目标的机会,研究人员表示。

这些行为显示出北韩对网路攻击手段的不断进化,特别是对于利用社交工程和假冒应用的能力。

如需深入了解可参考以下连结: Kimsuky的恶意活动 Cyber Risk Alliance报导

相关连结描述Kimsuky北韩国家支持的网路间谍行动Gomir新型的Linux后门GoBear相关的Windows后门Troll Stealer与Kimsuky关联的恶意软件

相关连结描述Kimsuky北韩国家支持的网路间谍行动Gomir新型的Linux后门GoBear相关的Windows后门Troll Stealer与Kimsuky关联的恶意软件透过了解这些威胁,使用者和企业可以提高警觉,增强防护措施,以抵御网路攻击的危害。

快喵加速器免费版